|

市場調査レポート

商品コード

1910502

エンドポイント検知および対応(EDR):市場シェア分析、業界動向と統計、成長予測(2026年~2031年)Endpoint Detection And Response (EDR) - Market Share Analysis, Industry Trends & Statistics, Growth Forecasts (2026 - 2031) |

||||||

カスタマイズ可能

適宜更新あり

|

|||||||

| エンドポイント検知および対応(EDR):市場シェア分析、業界動向と統計、成長予測(2026年~2031年) |

|

出版日: 2026年01月12日

発行: Mordor Intelligence

ページ情報: 英文 161 Pages

納期: 2~3営業日

|

概要

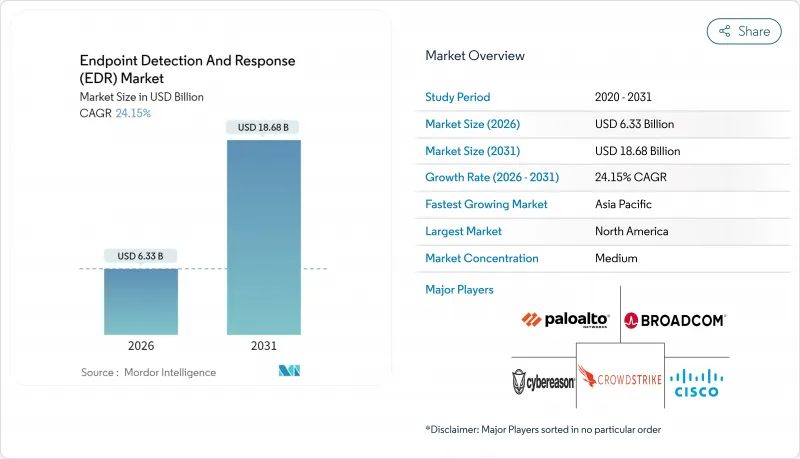

エンドポイント検知および対応(EDR)市場の規模は、2026年には63億3,000万米ドルに達すると予測されております。

これは2025年の51億米ドルから成長した数値であり、2031年には186億8,000万米ドルに達すると見込まれております。2026年から2031年にかけての年間平均成長率(CAGR)は24.15%となる見込みです。

成長を牽引しているのは、2024年9月までに全ての民間機関がEDRを導入することを義務付ける米国連邦政府の拘束力のある指令、および2025年1月以降にクラウドワークロードとIDシステムへの適用範囲を拡大する要件です。さらに、ランサムウェア・アズ・ア・サービスの商用化、ゼロトラストセキュリティオペレーションセンターへの移行、統合エージェントアーキテクチャへの強い需要が、プラットフォーム導入を加速させています。ソフォスやパロアルトネットワークスによる買収が象徴するベンダー統合は競合環境を再構築しつつあり、一方、マネージドサービスチャネルはコストに敏感な中小企業セグメントへの展開を拡大しています。カーネルレベルのEDR対策ツールキットやAI駆動型アラート氾濫といった技術的課題が利益率を抑制しているもの、全体的な成長勢いを阻害するまでには至っていません。

世界のエンドポイント検知および対応(EDR)市場の動向と洞察

連邦政府によるEDR義務化の急拡大(大統領令14028号)

大統領令14028により、300を超える米国連邦機関は2024年9月までにフルスペクトラムEDRの導入を義務付けられ、2025年1月には適用範囲がクラウドワークロードとIDテレメトリーに拡大されました。防衛産業基盤の請負業者も同様の要件を反映し、2024年にはEDR予算を4倍に拡大。重要インフラ事業者は新たなCISAパフォーマンス目標に準拠するため、FedRAMP認可ソリューションを採用しました。州・地方政府も助成金受給資格確保のため、連邦基準との整合を進めています。したがって、政府クラウド認証を取得しているベンダーは優先的な候補リストに名を連ねています。この義務付けが同盟国にも波及するにつれ、エンドポイント検知および対応(EDR)市場はコンプライアンス主導の持続的な刺激効果を得ています。

Ransomware-as-a-Service(RaaS)の急増

LockBit 3.0やBlackCatなどの商用ランサムウェアキットはサイバー犯罪者の参入障壁を低下させ、2024年には2,323件のランサムウェア被害が報告され、平均身代金要求額は530万米ドルに上昇しました。医療分野では4,500万件の患者記録が影響を受けた389件の被害が発生し、規制当局はHIPAAセキュリティ規則の解釈を強化。これによりEDR導入が義務化される方向へと傾いています。事業中断コストが身代金支払額の23倍に達することから、CFOはEDR投資を業務リスク保険と捉える傾向が強まっています。この経済的変化が、全業種におけるエンドポイント検知および対応(EDR)市場の二桁成長を持続させる要因となります。

認証情報窃取型EDR対策ツールキット

EDRKillShifterやTerminatorといったオープンソースフレームワークはカーネルフックを悪用し、エンドポイントエージェントを無効化またはアンインストールします。実験室評価では最大90%の回避成功率を達成しています。わずか500米ドルで入手可能なため攻撃者のアクセス範囲が広がり、ベンダーは高コストな改ざん防止技術の開発を迫られ、リリースサイクルが長期化しています。新たな防御策がこれらのツールキットを無効化できるという実証を買い手が待つ間、一時的な調達遅延が発生します。これにより短期的な拡大は抑制されますが、エンドポイント検知および対応(EDR)市場における長期的なイノベーションは強化されます。

セグメント分析

エンドポイント予防プラットフォームは2025年収益の42.62%を占め、アンチウイルス・ファイアウォール・高度検知機能を統合した単一ベンダースイートへの企業依存度を浮き彫りにしています。クラウドワークロード保護とバンドルされたクラウドネイティブEDRは、従来のエージェントでは保護不可能なマイクロサービス導入とサーバーレスコンピューティングの恩恵を受け、26.20%のCAGRで最速成長サブセグメントとなっています。アイデンティティ脅威検知の統合は、包括的なエクスポージャー管理への市場進化を示唆しています。一方、マネージドEDRおよびMDRチャネルは、中小企業にもエンタープライズグレードのカバー範囲を提供します。統合型エージェントに紐づくエンドポイント検知および対応(EDR)市場の規模は、組織が重複するポイントソリューションを廃止し統合スタックを採用するにつれ、拡大が予測されます。

二次的な影響としては、アイデンティティ、クラウドワークロード、エンドポイントのテレメトリ融合を可能にするデータ共有APIをめぐる競合の激化、およびこれらのデータプレーンを横断して動作する行動分析の需要増加が挙げられます。クロスドメイン可視性を備えた軽量エージェントを提供できるベンダーは、更新サイクルにおいて優先サプライヤーとしての地位を獲得します。一方、単体製品に特化したベンダーは、より広範なXDRエコシステムへの統合または合併を行わない限り、コモディティ化のリスクに直面します。この動向は、エンドポイント検知および対応(EDR)市場における差別化基準を再構築しつつあります。

クラウド提供型ソリューションは、2025年にエンドポイント検知および対応(EDR)市場規模の66.48%を占め、リモートワークが分散型ITを常態化させる中、2031年までCAGR25.90%で拡大を続けます。自動更新、集中管理ポリシー、拡張性のある脅威インテリジェンスフィードは、分散型ワークフォースにとって強力な利点を提供します。オンプレミスおよびエアギャップ環境での導入は、防衛分野や規制対象の金融業界で継続しており、データ主権の要件と現代的な検知機能を両立させるハイブリッド型ソリューションの需要を牽引しています。

ワークロードをIaaSプラットフォームに移行する企業は、エンドポイントと仮想マシン間で同等の保護を求め、SaaS型検知ソリューションの需要を拡大させています。従量課金制は資本支出を予測可能な運用経費に変換し、コスト管理担当者にとって重要な利点となります。したがってエンドポイント検知および対応(EDR)市場は、クラウド導入の拡大曲線を反映しており、オンプレミス専用ノードは規制によりクラウド処理が明示的に禁止されている領域でのみ存在意義を維持します。

地域別分析

北米は大統領令14028への準拠と高度な民間セクター脅威インテリジェンス共有により、2025年にエンドポイント検知および対応(EDR)市場の37.02%を占めました。2025年1月の同大統領令によりクラウドワークロードとIDシステムが対象範囲に追加され、対応可能なエンドポイント領域が実質的に倍増。ベンダーの収益見通しを向上させました。CISAの自動指標共有プログラムなどの施策はSOCテレメトリを強化し、分析担当者の過度な負担なく検知精度を高めています。

アジア太平洋地域は、中国、日本、インド、韓国が全国規模のサイバーセキュリティ近代化プログラムを展開する中、2031年までに26.10%のCAGRを記録すると予測されています。クラウドファーストのインフラ導入、モバイルファーストの労働力、国家支援型攻撃活動の激化により、組織はSaaS型EDRへ移行しています。中国の「データセキュリティ法」やインドの「デジタル個人情報保護法」といった国内コンプライアンス法令は、継続的なエンドポイント可視化を義務付けています。地域データセンターと現地脅威調査チームを有するベンダーは、エンドポイント検知および対応(EDR)市場のこの高成長領域で競争優位性を獲得しています。

欧州では、2024年10月に18の重要分野で義務的なサイバー対策の適用範囲を拡大したNIS2指令のもと、着実な拡大が見込まれます。GDPRの違反通知罰則により、EDRは経営陣の優先課題としてさらに重要性を増しています。ドイツとフランスはBSIおよびANSSIの枠組みを通じて導入を主導し、英国はブレグジット後の戦略において主権的レジリエンスと多国間連携を重視しています。東欧では検出技術アップグレードを補助するEU資金により導入が加速。こうした政策主導の動向により、マクロ経済的圧力にもかかわらずエンドポイント検知および対応業界には健全な需要が維持されています。

その他の特典:

- エクセル形式の市場予測(ME)シート

- アナリストによる3ヶ月間のサポート

よくあるご質問

目次

第1章 イントロダクション

- 調査の前提条件と市場の定義

- 調査範囲

第2章 調査手法

第3章 エグゼクティブサマリー

第4章 市場情勢

- 市場概要

- 市場促進要因

- 連邦政府によるEDR義務化の急拡大(大統領令14028)

- ランサムウェア・アズ・ア・サービスの急増

- アイデンティティ中心のゼロトラストSOCへの移行

- 統合エージェントプラットフォームへの需要(コスト削減)

- クラウドワークロード保護統合の急増

- 中小企業主導のMSP/MDRチャネル需要拡大

- 市場抑制要因

- 認証情報窃取型EDRキラーツールキット

- 誤設定されたAIモデルによるアラート洪水

- CrowdStrike様式のエージェント更新によるサービス停止

- オープンソースエージェントのフォークが価格圧力に拍車をかける

- 産業バリューチェーン分析

- 規制情勢

- 技術展望- グラフベース相関分析、ジェネレーティブAI SOC

- ポーターのファイブフォース分析

第5章 市場規模と成長予測

- ソリューションタイプ別

- エンドポイント防御プラットフォーム(EPP+EDR)

- クラウドネイティブEDR/CWP統合型

- アイデンティティ脅威検知・対応(ITDR)

- マネージドEDR/MDR

- 展開モデル別

- クラウド提供型

- オンプレミス/エアギャップ環境

- エンドユーザー業界別

- BFSI

- ヘルスケア

- ITおよび通信

- 産業および防衛

- 小売業および電子商取引

- エネルギー・ユーティリティ

- 製造業

- その他のエンドユーザー業種

- 企業規模別

- 中小企業

- 大企業

- 地域別

- 北米

- 米国

- カナダ

- メキシコ

- 欧州

- 英国

- ドイツ

- フランス

- イタリア

- その他欧州地域

- アジア太平洋地域

- 中国

- 日本

- インド

- 韓国

- その他アジア太平洋地域

- 中東

- イスラエル

- サウジアラビア

- アラブ首長国連邦

- トルコ

- その他中東

- アフリカ

- 南アフリカ

- エジプト

- その他アフリカ

- 南米

- ブラジル

- アルゼンチン

- その他南米

- 北米

第6章 競合情勢

- 市場集中度

- 戦略的動向

- 市場シェア分析

- 企業プロファイル

- CrowdStrike Holdings Inc.

- Microsoft Corporation(Defender for Endpoint)

- SentinelOne Inc.

- VMware by Broadcom(Carbon Black)

- Trend Micro Inc.

- Cisco Systems Inc.

- Palo Alto Networks Inc.(Cortex XDR)

- Sophos Group plc

- Bitdefender SRL

- Check Point Software Technologies Ltd.

- Kaspersky Lab JSC

- McAfee LLC

- Elastic N.V.

- Cybereason Inc.

- Trellix(Musarubra US LLC)

- Fortinet Inc.(FortiEDR)

- ESET spol. s r.o.

- WithSecure Plc

- Red Canary Inc.

- Huntress Labs Inc.