|

市場調査レポート

商品コード

1836651

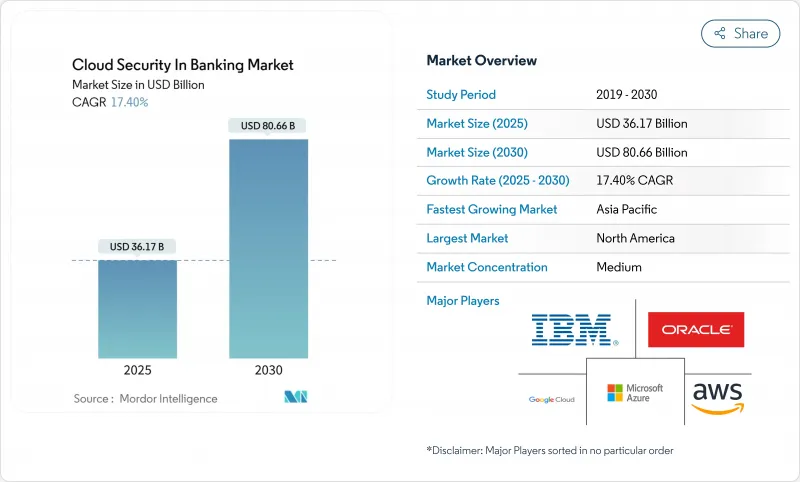

銀行業務におけるクラウドセキュリティ:市場シェア分析、産業動向、統計、成長予測(2025年~2030年)Cloud Security In Banking - Market Share Analysis, Industry Trends & Statistics, Growth Forecasts (2025 - 2030) |

||||||

カスタマイズ可能

適宜更新あり

|

|||||||

| 銀行業務におけるクラウドセキュリティ:市場シェア分析、産業動向、統計、成長予測(2025年~2030年) |

|

出版日: 2025年06月19日

発行: Mordor Intelligence

ページ情報: 英文 120 Pages

納期: 2~3営業日

|

- 概要

銀行業務におけるクラウドセキュリティ市場は、2025年に361億7,000万米ドルとなり、2030年には806億6,000万米ドルに達すると予測されます。

この拡大は、銀行が運用コストの削減、俊敏性の向上、実証済みの運用回復力を求める規制当局を満足させるクラウドネイティブアーキテクチャに軸足を移していることを反映しています。また、金融機関のワークロードを標的としたランサムウェアのインシデントが2024年には78%に上り、情報セキュリティ責任者がゼロトラストの導入とサードパーティのリスク監視の強化を加速させていることから、需要も高まっています。セキュリティ・ベンダー間の統合により、銀行はAPI保護、アイデンティティ・ガバナンス、AIを活用した不正分析を組み合わせた広範なプラットフォームにアクセスできるようになっています。これと並行して、パブリッククラウドプロバイダーは、2025年1月に施行されたEUのデジタル・オペレーション・レジリエンス法(DORA)などの施策に基づく監査を簡素化する、設定済みのコンプライアンスツールを組み込みつつあります。2024年には北米が37.2%のシェアを維持するもの、各国のデータローカライゼーション規則やモバイルファーストのコンシューマーバンキングを背景にアジア太平洋が最も急速に進展しており、2030年までの地域別CAGRは17.8%となります。

世界の銀行業務におけるクラウドセキュリティ市場の動向と洞察

銀行業務に対するサイバー攻撃の増加と高度化

2024年、金融機関はランサムウェアの被害率78%に直面。攻撃者は現在、APIの悪用、コンテナの誤設定、サードパーティ製ソフトウェアの欠陥を悪用しており、クラウドの誤設定により約50万人のJPMorgan Chaseの顧客が危険にさらされた事例もあります。平均侵害コストは1件あたり1,000万米ドルに達するため、すべてのセッションと資産を検証する行動分析主導のゼロトラスト管理への移行が急務となっています。大手銀行は、継続的なコンプライアンス・スキャンと脅威ハンティングをDevSecOpsパイプラインに組み込み、暴露の窓口を数日から数時間に短縮しています。グローバルな決済レールであるSWIFTは、機密データを移動させることなく異常なトランザクションにフラグを立てるGoogle Cloudとの連携学習モデルを試験的に導入しており、AIがプライバシーを保護しながら不正を検出する方法を示しています。組織犯罪がダークネット市場で盗まれた銀行認証情報へのアクセスを収益化する中、プロアクティブなクラウドセグメンテーションと最小特権IAMは、取締役会レベルの優先事項となっています。

リアルタイムのコンプライアンス自動化要件(バーゼルIII、DORAなど)

EUのDORAは、22,000の金融機関に24時間以内に深刻なサイバーインシデントを報告し、重要なクラウドサプライヤーの撤退計画をテストすることを義務付けており、銀行は規制当局にほぼリアルタイムで情報を提供する自動化された証拠収集エンジンを導入するよう求められています。米国の規制当局も同じ方向に向かっています。財務省の2025年クラウド・レジリエンス・レポートは、システミックな金融機関に対する継続的なコントロール監視を促しています。クラウド・ベンダーは現在、バーゼルIII、PCI DSS、GDPRのマッピング・テンプレートをダッシュボードにバンドルし、手作業による監査作業を40%削減しています。グローバルに事業を展開する銀行では、統一されたコンプライアンス・ファブリックを標準化することで、単一のポリシー・セットで重複する法域を満たすことができます。特に、顧客データの流れがEU、米国、アジアにまたがっている場合には貴重な存在となります。早期の導入企業では、組み込み型ガバナンスによって長時間のセキュリティ・レビュー・サイクルが不要になり、コンプライアンスが収益の抑制要因から実現要因に変わるため、製品の立ち上げがより迅速になると報告されています。

マルチテナント型パブリック・クラウドとのデータ居住性の競合

GDPR、中国のCSL、インドのDPDP法は、銀行に対してデータのローカライズを義務付けており、グローバルなマルチテナント・セットアップと相反します。ハイパースケーラが提供するソブリン・クラウドは、メタデータの分離とローカル・キーの保管を約束しているが、一部の規制当局が要求するきめ細かな配置管理には至っていないです。小規模なAPAC市場では、データセンター・イン・カントリーのルールがしばしば適用され、スケールメリットが損なわれているため、銀行は機密データセットをオンプレミスまたはローカルのプライベート地域に置くハイブリッド・トポロジーへと誘導しています。その結果、アーキテクチャの複雑さがコストを押し上げ、設定ミスのリスクを高め、クラウド導入計画の足かせとなっています。政策立案者は、サイバー回復力のメリットが管轄権の懸念を上回るように、居住に関する規定を改善するために産業界と協議しているが、10年末までに解決する可能性は低いです。

レポートで分析されているその他の促進要因と抑制要因

- サーバーレスおよびコンテナネイティブのセキュリティ制御によるコスト回避

- オープンバンキングAPIの拡大によるゼロトラスト採用の推進

- 銀行のSOCチームにおけるクラウドセキュリティの熟練人材の不足

セグメント分析

銀行が境界管理から、ミリ秒単位でユーザー、サービス、APIを認証するID中心のガードレールにシフトしていることを反映しています。分散型業務モデルが持続する中、IAMはシングルサインオン、特権アクセス管理、デバイスの姿勢チェックを統合し、ゼロトラスト・プログラムのバックボーンを形成しています。ベンダーは現在、継続的なリスク・スコアリングとパスワードレス・フローを組み込み、ログインの摩擦を減らしています。

クラウド暗号化は、2030年までのCAGRが18.2%と最も速いセグメントです。量子脅威に対する認識とデータ保護に関する法規制の厳格化により、銀行はハードウェア・セキュリティ・モジュールと集中型キー・オーケストレーションの導入を進めています。暗号化に特化した製品のクラウドセキュリティ市場規模は、ペイメントレール全体で量子安全アルゴリズムが試験的に導入されるのに伴って増加すると予測され、暗号技術をコンプライアンスの必須要件と競合差別化要因の両方に位置付けています。マルチパーティコンピューティングとフォーマット保存暗号化が普及し、金融機関はデータを復号化せずに分析できるようになり、国境を越えた不正分析やAIモデルのトレーニングに画期的な進歩をもたらしています。

パブリッククラウドの実装は、2024年の銀行向けクラウドセキュリティ市場規模の62.4%を占め、ハイパースケーラによる防御、金融サービス専用地域、責任分担型設計図への信頼が裏付けられました。AWSやマイクロソフトなどのプロバイダーは、PCI DSSオンデマンド監査パックのようなアセスメント時間を短縮するアーティファクトによって、銀行のワークロードが2桁成長したと報告しています。しかし、ソブリン・クラウドやリージョナル・クラウドの亜種は、1つのモデルがすべての管轄区域に適合するわけではないことを示しており、英国の監督当局が要求する出口戦略テストは、残存する集中リスクを浮き彫りにしています。

ハイブリッド・クラウドの導入はCAGR 20.1%で拡大しています。これは、銀行がデータレジデンシーの義務を満たしながら、分析急増のためにパブリック・ファブリックを利用できるからです。コンテナとサービスメッシュはワークロードのポータビリティを提供し、数時間以内に危険なプロバイダーからトラフィックを移行させるストレスエグジットドリルを可能にします。規制当局が単一ベンダーの依存関係を精査する中、マルチクラウドのツールチェーンは運用の回復力を測る広範な指標となりつつあり、プロバイダー間でセキュアかつオーケストレーションする抽象化レイヤーの調達が加速しています。

地域分析

2024年の銀行向けクラウドセキュリティ市場は、北米が37.2%のシェアで圧倒的な強さを見せた。長年にわたる規制当局とベンダーの対話、成熟した官民の脅威共有、JPMorgan Chaseの年間技術支出170億米ドルが、現地の需要の深さを裏付けています。米国財務省の2025年クラウド・レジリエンス研究は、重要機関に対し、リアルタイム監視パイプラインを実装しながらマルチクラウドを採用することを正式に奨励しており、プロバイダーを横断できる統合セキュリティ・スタックの注文を加速させています。カナダの規制当局は現在、オープンバンキングのガイダンスでゼロトラストとセキュアAPIの規範に明確に言及しており、さらなる投資の勢いを示しています。

アジア太平洋地域は2030年までのCAGRが17.8%と最も速く、規制当局がデータのローカライゼーションとイノベーションのバランスを取っています。日本の地方銀行のコンソーシアムは、IBMとKyndrylのインフラ上で稼働する共有ハイブリッド・プラットフォームを採用し、費用対効果が高く、かつコンプライアンスに準拠したセキュリティへの共同アプローチを示しています。シンガポールのデジタルIDの全国展開とマレーシアのRMiT標準も、それぞれIAMとリアルタイム・モニタリングの採用を後押ししています。中国のマルチレベル保護スキーム(MLPS 2.0)は、暗号化、継続的な監視、オンショアでの鍵保管を義務付けており、プロバイダーはハードウェア認証を伴うローカル専用リージョンの立ち上げを促しています。

欧州では、DORAとPSD2/PSD3が加速しています。イタリアの銀行Credem Bancaは、暗号化とリアルタイムのインシデント通知を組み込んだセキュリティ専門クラウドに移行し、規制当局への報告を20%高速化しました。Thales 2024の調査によると、欧州企業の65%がクラウドセキュリティを2番目に大きなサイバー優先事項としており、取締役会レベルでクラウドセキュリティに注力していることがわかる。マルチクラウドのレジリエンス訓練やソブリンクラウドのパイロットは今や契約要件となっており、手作業でルールを重複させることなく、Amazon、Microsoft、Googleの環境全体でポリシーを実施するオーケストレーションレイヤーの需要に拍車をかけています。

その他の特典

- エクセル形式の市場予測(ME)シート

- 3ヶ月間のアナリストサポート

よくあるご質問

目次

第1章 イントロダクション

- 調査の前提条件と市場定義

- 調査範囲

第2章 調査手法

第3章 エグゼクティブサマリー

第4章 市場情勢

- 市場概要

- 市場促進要因

- 銀行のワークロードに対するサイバー攻撃の増加と高度化

- リアルタイムのコンプライアンス自動化要件(バーゼルIII、DORAなど)

- サーバーレスおよびコンテナネイティブのセキュリティ管理によるコスト回避

- オープンバンキングAPIの拡大によるゼロトラスト導入の推進

- クラウド・セキュリティ・スイートにバンドルされたAIを活用した不正検知機能

- 市場抑制要因

- マルチテナント型パブリック・クラウドとのデータ居住性の競合

- 銀行のSOCチームにおけるクラウドセキュリティに精通した人材の不足

- サードパーティのフィンテック統合における隠れた依存リスク

- 業界バリューチェーン分析

- 規制状況

- 技術的展望

- 業界の魅力- ポーターのファイブフォース分析

- 新規参入業者の脅威

- 買い手の交渉力

- 供給企業の交渉力

- 代替品の脅威

- 競争企業間の敵対関係

- マクロ経済要因が市場に与える影響

第5章 市場規模および成長予測(金額)

- ソフトウェアタイプ別

- クラウドIAM(アイデンティティ・アクセス管理)

- クラウドメールセキュリティ

- クラウド侵入検知防御(IDPS)

- クラウド暗号化

- クラウドネットワークセキュリティ

- 展開モデル別

- パブリッククラウド

- プライベートクラウド

- ハイブリッドクラウド

- セキュリティサービス別

- データ・セキュリティ

- アプリケーション・セキュリティ

- ネットワーク・セキュリティ

- セキュリティ監視とオーケストレーション(SIEM/SOAR)

- アイデンティティ、認証、不正分析

- 銀行タイプ別

- リテール/コンシューマーバンキング

- コーポレート・バンキングおよび投資銀行

- カード・決済サービスプロバイダー

- デジタル専用/ネオバンク

- 地域別

- 北米

- 米国

- カナダ

- メキシコ

- 南米

- ブラジル

- アルゼンチン

- チリ

- その他南米

- 欧州

- ドイツ

- 英国

- フランス

- イタリア

- スペイン

- ロシア

- その他欧州

- アジア太平洋

- 中国

- インド

- 日本

- 韓国

- マレーシア

- シンガポール

- オーストラリア

- その他アジア太平洋地域

- 中東およびアフリカ

- 中東

- アラブ首長国連邦

- サウジアラビア

- トルコ

- その他中東

- アフリカ

- 南アフリカ

- ナイジェリア

- エジプト

- その他のアフリカ

- 北米

第6章 競合情勢

- 市場集中度

- 戦略的動向

- 市場シェア分析

- 企業プロファイル

- AWS(Amazon.com, Inc.)

- Google Cloud Platform(Alphabet Inc.)

- Microsoft Azure(Microsoft Corporation)

- IBM Cloud Security(IBM Corporation)

- Oracle Cloud(Oracle Corporation)

- Salesforce, Inc.

- Palo Alto Networks, Inc.

- Fortinet Inc.

- Check Point Software Technologies Ltd.

- Trend Micro Inc.

- CrowdStrike Holdings, Inc.

- Zscaler, Inc.

- Proofpoint Inc.

- Okta, Inc.

- Ping Identity Corporation

- SailPoint Technologies Holdings Inc.

- Netskope, Inc.

- Imperva, Inc.

- Qualys, Inc.

- Rapid7, Inc.

- Sophos Ltd.

- Illumio Inc.

- Akamai Technologies Inc.

- Thales Group(Vormetric)

- Temenos AG

- nCino, Inc.