|

市場調査レポート

商品コード

1630351

組み込みセキュリティ-市場シェア分析、産業動向・統計、成長予測(2025年~2030年)Embedded Security - Market Share Analysis, Industry Trends & Statistics, Growth Forecasts (2025 - 2030) |

||||||

カスタマイズ可能

適宜更新あり

|

|||||||

| 組み込みセキュリティ-市場シェア分析、産業動向・統計、成長予測(2025年~2030年) |

|

出版日: 2025年01月05日

発行: Mordor Intelligence

ページ情報: 英文 120 Pages

納期: 2~3営業日

|

全表示

- 概要

- 目次

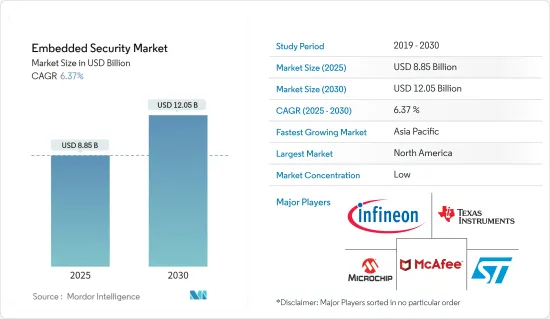

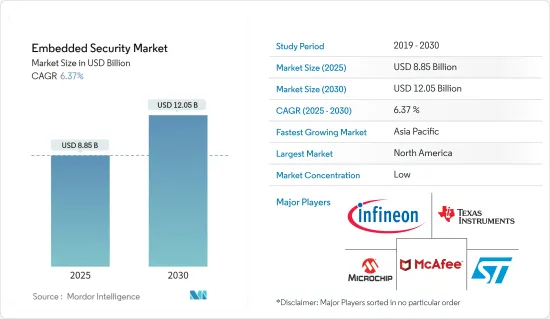

組み込みセキュリティ市場規模は2025年に88億5,000万米ドルと推定され、市場推定・予測期間(2025~2030年)のCAGRは6.37%で、2030年には120億5,000万米ドルに達すると予測されます。

ウェアラブル、スマートフォンやタブレット、自動車、スマートIDカード、産業用、決済処理やカード、コンピュータなど、さまざまな用途で組み込みセキュリティソリューションのニーズが高まっていることが、この市場の成長を後押ししています。さらに、BYOD(Bring Your Own Device)動向の急増が、組み込みセキュリティソリューションの世界需要を押し上げています。

主要ハイライト

- 組み込みセキュリティは、処理とカード会員データを保護するために実装されます。組み込みセキュリティを使用することで、金銭的損失や風評被害につながるデータ漏洩の危険性を減らすことができます。また、PCI DSS(Payment Card Industry Data Security Standard)の基準を満たすのにも役立ちます。セキュアエレメント、Trusted Execution Environment(TEE)、耐タンパー性ハードウェアは、決済処理やカードに使用される組み込みセキュリティの一例です。これらの組み込みセキュリティソリューションは、特に攻撃者によるカード会員データの漏洩を防ぎます。

- 技術の進歩はかつてないほど速くなっています。技術は日々進歩し、新しいアプローチや機能を導入しています。コンピュータやモバイルアプリケーションだけではありません。人工知能やIoTベースのガジェットなど、人間の日常生活に広く採用されているものばかりです。IoTの台頭は、産業オートメーション、医療機器、航空、ウェアラブル技術、スマートホーム・ユニット、自動車など、さまざまなアプリケーションで活用され、あらゆる産業に広がっています。IoTの利用が拡大するにつれ、接続された機器にさまざまなセキュリティ上の脆弱性が生じる可能性が高まっています。また、外部からのサイバー脅威が稼働中のシステムを攻撃し、デバイスの誤動作や被害を引き起こす可能性も高まります。また、このような状態を回避するために、組み込みセキュリティデバイスが増加しています。

- 電気自動車市場は常に進化し、成熟しています。顧客は、従来の化石燃料を使用しない自動車を積極的に求めています。これらの自動車は、費用対効果に優れ、環境にも有益でなければならないです。また、こうしたニーズに応えるためには、家庭や道路に電気充電ステーションを設置する必要があります。充電ステーションのセキュリティは、その重要インフラを守るために不可欠です。電気自動車と充電ポイントには複雑な設計と複数の安全上の懸念があるため、システム内のすべてのセキュリティ課題を管理するのは困難です。組み込みデバイスセキュリティシステムは、この問題を解決するのに役立ちます。電気自動車のセキュリティは、自動車に組み込まれ接続されたソフトウェアの数が増加しているため、非常に重要です。

- これらのシステムは近年人気を博しています。しかし、物理的なセキュリティデバイス1つに通信セキュリティデバイスを加えた基本的なコストは、従来のセキュリティシステムのコストよりも高いです。セキュリティシステムに使用されるトランスミッター、レシーバー、センサなどの内部部品はより高価で、システムの主要販売価格に直接影響します。さらに、既存のセキュリティシステムを更新し、新しい統合技術を採用することは、中小企業や個人ユーザーにとってはコスト的に不可能です。

- しかし、ソフトウェア自体は、どんなに洗練され、セキュリティを意識していても、組み込みシステムのセキュリティを確保することはできないです。クラウド、ソフトウェア、ハードウェアのベンダーが協力しなければならないです。例えば、オンチップセキュリティ機能は、組み込みソフトウェアだけでは計算負荷が高すぎる強固な鍵管理と暗号化を可能にし、ハードウェア技術はデバイスのブートインテグリティを確保します。パス空間制御、ルートレス実行、暗号化ファイルシステム、アクセス制御ルール、脅威レベルの異常検知などの機能は、ハードウェア機能によって実現可能になり、オペレーティングシステムにインストールされます。

- さらに、Mastercard New Payments Indexによると、サウジアラビアの消費者の94%が2022年に暗号通貨、生体認証、非接触型、QRコードなど、少なくとも1つの新たな決済手段の利用を検討していることが報告されました。さらに、回答者の68%が、通常であれば試さないような新しい支払方法を試したと報告しています。COVID-19の大流行により、国民は代替の決済方法を試し、迅速性と利便性のメリットを享受するようになりました。このような展開は、市場開発にプラスの影響を与えると予想されます。

組み込みセキュリティ市場の動向

医療におけるウェアラブルデバイスの普及が市場を牽引する見込み

- Gallupが毎年実施している「ヘルス&医療」調査によると、米国の消費者の90%が現在ウェアラブル・フィットネストラッカーを使用していると回答しており、同率の消費者が現在モバイルヘルスアプリケーションを使用していると回答しています。また、米国における国民医療費の増加に伴い、現在の使用状況と、過去にそのようなデバイスを使用したことがあると回答した米国市民の割合を合わせると、国民の3人に1人がリストバンドやスマートウォッチなどのフィットネストラッカーを使用したり(34%)、携帯電話やタブレットのアプリケーションで自分の健康統計を追跡したり(32%)していた時期があったことが明らかになりました。

- ウェアラブルの大半は、さまざまなセンサやその他の技術を使って、装着者の身体や周囲の環境から直接データを収集し、フィルタリングします。一部のウェアラブルは、データをローカルで処理・分析する機能を備えており、ユーザーは結果やアラームに即座にアクセスできます。また、センサや記憶装置のサイズが小さいため、データをソースで処理できないものもあります。そうではなく、BluetoothやWi-Fi経由でスマートフォンやクラウドアプリ、離れたコンピューターに情報を送信します。

- データの分析と分析の後、着用者はスマートフォンのアプリケーションまたはウェアラブルデバイス自体を通じて、実用的な洞察を受け取っています。通常、データセンターやクラウドにある独自のサーバーが、元のデータや分析結果を無期限に保管するために使用されます。センサと制御システム間の通信を促進する能力により、通信ネットワークはウェアラブル技術の成功に不可欠です。エンド・ツー・エンドの待ち時間が短縮されたことで、5G技術の登場により、これらのネットワークはより高速になり、先進的ウェアラブルをサポートする能力が高まっている

- Nature Medicine誌に掲載された研究によると、ウェアラブル・フィットネス・トラッカーは、前症状と無症状感染の80%を検出するシステムを構築することで、COVID-19を検出するように設計されました。この研究では、MyPHDと呼ばれる研究者のアプリをAndroidまたはAppleのデバイスにインストールした18歳から80歳の成人3,300人以上が対象となりました。このアプリは、彼らがすでに持っているウェアラブルからデータを収集し、研究者がデータを分析できる安全なクラウドサーバーに転送しました。ウェアラブルには、Fitbits、Apple Watch、Garminデバイス、AppleのHealthKitまたはGoogle Fitプラットフォームと互換性のあるその他のガジェットが含まれていました。

- さらに、技術サービス企業のVee Technologiesと教育機関のSona Groupは最近、トロントを拠点とするUniversity Health Network(UHN)とスマートファブリック・ベースのウェアラブルを開発する契約を結びました。このイニシアチブは、カナダの医療産業の高まるニーズをサポートできるスマートテキスタイルと衣服の開発に役立ちます。この共同研究契約は、公立の研究・教育病院であるUniversity Health Network(UHN)の研究イニシアティブであるFIBREに貢献することを目的としています。

北米が大きな市場シェアを占める

- 北米は、組み込みセキュリティ市場で大きなシェアを占めています。重要インフラや機密データの保護に対する懸念が高まり、近年、各地域の政府機関による介入が増加しているためです。そのため、具体的な予算配分やセキュリティ施策の義務化といった政府の取り組みが、北米の組み込みセキュリティ市場を牽引すると期待されています。

- IoTデバイスの普及は、インフラの効率化、モニタリングの容易さ、生活の質の向上を約束するが、同時に新たなセキュリティ脅威をもたらします。IoT環境では、すべてのスマートガジェットがインターネットに接続されており、それらが生成・利用するデータはハッキングの影響を受けやすいサーバーに保管されています。これらの要因により、組み込みセキュリティが必要となっています。

- セキュリティ内蔵ハードウェアに統合されたセンサの使用方法は、特定の企業が事業を展開する産業によって異なります。例えば、エンドユーザーが農作物を栽培している場合、広大な土地を検査するためにドローンを使用することができます。IoTデバイスは、トラック・フリート内の各貨物の位置を特定し、目的地に到着するまでの時間を予測するのに役立ちます。エンドユーザーが製造工場を経営している場合、リンクされたIoTセンサを使用して、特定の機器に修理が必要かどうかを判断したり、組み込みセキュリティソリューションの助けを借りて、組み立てラインの効率を調べたりすることができます。

- システムを侵入から守るため、ディーラーとCars.comは2段階のログインプロセスを導入しました。ヘリオン・ Technologiesによると、複数の保険会社がディーラーのサイバーセキュリティ補償の要件として必要としているといいます。さらに、カナダのインフラ保護のための新たな予算支出は、金融、通信、エネルギー、運輸産業にまたがるカナダの重要なサイバーシステムを含め、5年間で1億4,490万米ドルとされており、組み込みセキュリティソリューションの需要をさらに押し上げています。

- 米国の連邦法である医療保険の相互運用性と説明責任に関する法律(Health Insurance Portability and Accountability Act)は、医療データ侵害報告書(Healthcare Data Breach Report)において、データ侵害が毎年25%増加し、合計で29,298,012件の医療記録が侵害されたと報告しています。このような増加が、調査対象市場を牽引すると予測されています。

組み込みセキュリティ産業概要

組み込みセキュリティ市場は非常にセグメント化されており、主要企業は新製品発売、事業拡大、契約、提携、買収など、さまざまな戦略を駆使してこの市場での足跡を増やしています。このような展開は、市場における激しい競争をもたらしています。主要企業には、Infineon Technologies AGやSTMicroelectronics NVなどがあります。

2024年3月、商用組み込みLinuxソリューションを提供するMonta Vista Software LLCは、CG X 5.0のリリースを発表しました。このキャリアグレードLinux製品ラインの重要な15番目の反復は、多くの先進的セキュリティ改善とアップデートを導入することにより、安全で信頼できる創造的な組み込みシステム開発へのMonta Vistaの献身を強調しています。

2024年2月、組み込みシステムと技術の発明で産業をリードするLDRAは、2024年7月に組み込み安全セキュリティサミット(ESSS)をインド全土で開催することを発表しました。

その他の特典

- エクセル形式の市場予測(ME)シート

- 3ヶ月間のアナリストサポート

目次

第1章 イントロダクション

- 調査の成果

- 調査の前提

- 調査範囲

第2章 調査手法

第3章 エグゼクティブサマリー

第4章 市場力学

- 市場概要

- 市場促進要因

- IoT用途の増加によるIoTセキュリティのニーズの高まり

- 医療におけるウェアラブルデバイスの採用

- 市場抑制要因

- COVID-19の影響による需要の低下

- 監査不足による政府規制の不遵守

- 産業バリューチェーン分析

- 産業の魅力-ファイブフォース分析

- 新規参入業者の脅威

- 買い手/消費者の交渉力

- 供給企業の交渉力

- 代替品の脅威

- 競争企業間の敵対関係の強さ

第5章 市場セグメンテーション

- コンポーネントタイプ

- ハードウェア

- ソフトウェア

- サービス

- アプリケーション

- 決済

- 認証

- コンテンツ保護

- その他

- エンドユーザー

- 自動車

- 医療

- コンシューマー・エレクトロニクス

- 通信機器

- 航空宇宙・防衛

- その他

- 地域

- 北米

- 米国

- カナダ

- 欧州

- ドイツ

- 英国

- フランス

- その他の欧州

- アジア太平洋

- インド

- 中国

- 日本

- その他のアジア太平洋

- その他

- ラテンアメリカ

- 中東・アフリカ

- 北米

第6章 競合情勢

- 企業プロファイル

- Infineon Technologies AG

- STMicroelectronics NV

- Texas Instruments Inc.

- McAfee LLC

- Microchip Technology Inc.

- Intellias Ltd

- Karamba Security Ltd

- Samsung Electronics Co.

- Idemia Group

- Rambus Incorporated

第7章 投資分析

第8章 市場機会と今後の動向

The Embedded Security Market size is estimated at USD 8.85 billion in 2025, and is expected to reach USD 12.05 billion by 2030, at a CAGR of 6.37% during the forecast period (2025-2030).

The increasing need for embedded security solutions in various applications, such as wearables, smartphones and tablets, automotive, smart identity cards, industrial, payment processing and cards, and computers, is driving the growth of this market. Furthermore, the burgeoning Bring Your Own Device (BYOD) trend is boosting global demand for embedded security solutions.

Key Highlights

- Embedded security is implemented to safeguard the processing and cardholder data. The usage of embedded security serves to reduce the danger of data breaches, which can result in financial losses and reputational damage. It also aids in meeting the criteria of the Payment Card Industry Data Security Standard (PCI DSS). Secure elements, Trusted Execution Environment (TEE), and tamper-resistant hardware are examples of embedded security used in payment processing and cards. These embedded security solutions prevent cardholder data from being compromised by attackers, among other things.

- Technology is advancing faster than ever before. Every day, technology advances and introduces new approaches and functions. It is not just about computers and mobile applications. It is all about artificial intelligence and IoT-based gadgets, widely employed in everyday human life. The rise of IoT is spreading across all industries as it is utilized in various applications, including industrial automation, healthcare equipment, aviation, wearable technologies, smart home units, and automobiles. The growing use of IoT raises the possibility of different security vulnerabilities with connected devices. This also raises the likelihood of external cyber threats attacking running systems, causing the device to malfunction and cause harm. Also, embedded security devices are on the rise to avoid this condition.

- The market for electric vehicles is constantly evolving and maturing. Customers are aggressively seeking vehicles that do not use traditional fossil fuels. These vehicles should be both cost-effective and environmentally beneficial. Also, to meet these needs, an increasing number of electric charging stations must be established in homes and roadways. The security of charging stations is vital to protect its critical infrastructure. The complicated design and multiple safety concerns in electric vehicles and charging points make managing all security challenges in the system tough. Embedded device security systems help with this problem. Electric vehicle security is critical due to the rising number of embedded and connected software in cars.

- These systems have gained popularity in recent years. However, the basic cost of a single physical security device plus a communication security device is more than the cost of a traditional security system. Internal components like transmitters, receivers, and sensors utilized in security systems are more expensive, directly impacting the system's primary selling price. Furthermore, renewing existing security systems and adopting new integrated technology is not cost-viable for SME enterprises and individual users.

- However, the software itself cannot ensure the security of embedded systems, no matter how sophisticated and security aware. Cloud, software, and hardware vendors must collaborate. For instance, on-chip security features allow robust key management and encryption, which is too computationally demanding for embedded software alone, and hardware technologies secure device boot integrity. Functions like path space control, rootless execution, encrypted file systems, access control rules, and threat-level anomaly detection are made feasible by hardware capabilities and installed in the operating system.

- Furthermore, the Mastercard New Payments Index reported that 94% of Saudi Arabian consumers considered using at least one emerging payment method, such as cryptocurrency, biometrics, contactless, or QR code, in 2022. Furthermore, 68% of respondents reported trying a new payment method, which they would not have under normal circumstances. The COVID-19 pandemic pushed the country's population to try alternative payment methods and reap the benefits of timeliness and convenience. Such developments are expected to impact the market studied positively.

Embedded Security Market Trends

Increasing Adoption of Wearable Devices in Healthcare Expected to Drive the Market

- According to Gallup's annual Health and Healthcare survey, 90% of US consumers said they are currently using a wearable fitness tracker, and the same percentage stated that they currently use a mobile health application. Also, with the rise in national health expenditure in the United States, by combining the present use with the percentages of US citizens that claim, in the past, they have used such devices, it becomes clear that at some point, one in three citizens used a fitness tracker such as a wristband or smartwatch (34%) or tracked their health statistics on the phone or tablet application (32%).

- The majority of wearables collect and filter data directly from the wearer's body or from the environment around them using a range of sensors and other technologies. Certain wearables have the ability to process and analyze data locally, giving users instant access to results or alarms. Others are unable to process data at the source due to the small size of the sensors and storage devices. Rather, they will send the information to a smartphone, cloud app, or distant computer over Bluetooth or Wi-Fi.

- Following the analysis and parsing of data, the wearer will receive actionable insights via their smartphone application or the wearable device itself. Usually, proprietary servers in a data center or cloud will be used to keep original data and analytic results indefinitely. Due to their ability to facilitate communication between sensors and control systems, communication networks are essential to the success of wearable technology. With decreased end-to-end latency, these networks are growing quicker and more capable of supporting sophisticated wearables with the advent of 5G technology.

- According to a study published in Nature Medicine, wearable fitness trackers were designed to detect COVID-19 by building a system that detected 80% of pre-symptomatic and asymptomatic infections. The study involved more than 3,300 adults aged 18-80 who installed the researchers' app, called MyPHD, on their Android or Apple devices. The app collected data from the wearables they already had and transferred it to a secure cloud server where the researchers could analyze the data. The wearables included Fitbits, Apple Watches, Garmin devices, and other gadgets compatible with either Apple's HealthKit or the Google Fit platforms.

- Further, technology services firm Vee Technologies and Sona Group of educational institutions recently signed an agreement with Toronto-based University Health Network (UHN) to develop smart fabric-based wearables. This initiative will help develop smart textiles and garments that can support the growing needs of the healthcare industry in Canada. The collaboration agreement seeks to contribute to FIBRE, a research initiative by The University Health Network (UHN), a public research and teaching hospital.

North America Accounts for a Significant Market Share

- North America accounts for a significant share of the embedded security market, as growing concerns for protecting critical infrastructure and sensitive data have increased interventions by regional government bodies in recent years. Thus, government initiatives, such as specific budget allocations and mandated security policies, are expected to drive the market of embedded security in North America.

- The proliferation of IoT devices promises to improve infrastructure efficiency, ease of monitoring, and quality of life, but it also poses new security threats. In the IoT landscape, all smart gadgets are by nature Internet-connected, with the data they generate and utilize kept on servers that are vulnerable to hacking. These factors make embedded security necessary.

- The use of sensors integrated into security-embedded hardware can vary based on the industry in which a specific company operates. For instance, drones can be used to inspect big expanses of land if end users are cultivating crops. IoT devices can assist in locating each shipment in a fleet of trucks and in estimating the time it will take to reach its destination. If end users run a manufacturing plant, they can use linked IoT sensors to determine whether a specific piece of equipment needs repair or to find out how efficient the assembly line is with the help of embedded security solutions.

- To protect their system from intrusions, dealerships and Cars.com implemented a two-step login process. According to Helion Technologies, several insurers need it as a requirement for dealership cybersecurity coverage. Further, the new budget spending for Canadian infrastructure protection is marked at USD 144.9 million over five years, including Canada's critical cyber systems, which span the finance, telecommunications, energy, and transport industries, further driving the demand for embedded security solutions.

- The Health Insurance Portability and Accountability Act, a federal statute of the United States, reported an increase of 25% annually in data breaches in the Healthcare Data Breach Report, with 29,298,012 healthcare records in total breached. Such increases are projected to drive the market studied.

Embedded Security Industry Overview

The embedded security market is highly fragmented, and major players have used various strategies, such as new product launches, expansions, agreements, partnerships, and acquisitions, to increase their footprints in this market. Such developments result in an intense rivalry in the market. Key players include Infineon Technologies AG and STMicroelectronics NV.

In March 2024, Monta Vista Software LLC, a company offering commercial embedded Linux solutions, announced the release of CG X 5.0. This significant 15th iteration of the carrier-grade Linux product line highlights Monta Vista's dedication to secure dependable and creative embedded systems development by introducing a number of advanced security improvements and updates.

In February 2024, LDRA, the leading inventor in embedded systems and technology, announced the much-anticipated return of the embedded safety and security summit (ESSS) as a physical event across India during the month of July 2024.

Additional Benefits:

- The market estimate (ME) sheet in Excel format

- 3 months of analyst support

TABLE OF CONTENTS

1 INTRODUCTION

- 1.1 Study Deliverables

- 1.2 Study Assumptions

- 1.3 Scope of the Study

2 RESEARCH METHODOLOGY

3 EXECUTIVE SUMMARY

4 MARKET DYNAMICS

- 4.1 Market Overview

- 4.2 Market Drivers

- 4.2.1 Growing IoT Applications Increasing the Need for IoT Security

- 4.2.2 Adoption of Wearable Devices in Healthcare

- 4.3 Market Restraints

- 4.3.1 Low Demand Due to Impact of COVID-19

- 4.3.2 Non-adherence to Government Regulations Due to Lack of Auditing

- 4.4 Industry Value Chain Analysis

- 4.5 Industry Attractiveness - Porter's Five Forces

- 4.5.1 Threat of New Entrants

- 4.5.2 Bargaining Power of Buyers/Consumers

- 4.5.3 Bargaining Power of Suppliers

- 4.5.4 Threat of Substitute Products

- 4.5.5 Intensity of Competitive Rivalry

5 MARKET SEGMENTATION

- 5.1 Component Type

- 5.1.1 Hardware

- 5.1.2 Software

- 5.1.3 Service

- 5.2 Application

- 5.2.1 Payment

- 5.2.2 Authentication

- 5.2.3 Content Protection

- 5.2.4 Other Applications

- 5.3 End User

- 5.3.1 Automotive

- 5.3.2 Healthcare

- 5.3.3 Consumer Electronics

- 5.3.4 Telecommunications

- 5.3.5 Aerospace & Defence

- 5.3.6 Other End Users

- 5.4 Geography

- 5.4.1 North America

- 5.4.1.1 United States

- 5.4.1.2 Canada

- 5.4.2 Europe

- 5.4.2.1 Germany

- 5.4.2.2 United Kingdom

- 5.4.2.3 France

- 5.4.2.4 Rest of Europe

- 5.4.3 Asia-Pacific

- 5.4.3.1 India

- 5.4.3.2 China

- 5.4.3.3 Japan

- 5.4.3.4 Rest of Asia-Pacific

- 5.4.4 Rest of the World

- 5.4.4.1 Latin America

- 5.4.4.2 Middle East and Africa

- 5.4.1 North America

6 COMPETITIVE LANDSCAPE

- 6.1 Company Profiles

- 6.1.1 Infineon Technologies AG

- 6.1.2 STMicroelectronics NV

- 6.1.3 Texas Instruments Inc.

- 6.1.4 McAfee LLC

- 6.1.5 Microchip Technology Inc.

- 6.1.6 Intellias Ltd

- 6.1.7 Karamba Security Ltd

- 6.1.8 Samsung Electronics Co.

- 6.1.9 Idemia Group

- 6.1.10 Rambus Incorporated