|

|

市場調査レポート

商品コード

1848711

コンフィデンシャル・コンピューティング市場:提供サービス、テクノロジー、アプリケーション、エンドユーザー産業、展開モデル、組織規模別-2025-2032年世界予測Confidential Computing Market by Offering, Technology, Application, End User Industry, Deployment Model, Organization Size - Global Forecast 2025-2032 |

||||||

カスタマイズ可能

適宜更新あり

|

|||||||

| コンフィデンシャル・コンピューティング市場:提供サービス、テクノロジー、アプリケーション、エンドユーザー産業、展開モデル、組織規模別-2025-2032年世界予測 |

|

出版日: 2025年09月30日

発行: 360iResearch

ページ情報: 英文 183 Pages

納期: 即日から翌営業日

|

概要

コンフィデンシャル・コンピューティング市場は、2032年までにCAGR 16.48%で207億1,000万米ドルの成長が予測されています。

| 主な市場の統計 | |

|---|---|

| 基準年2024 | 61億1,000万米ドル |

| 推定年2025 | 70億6,000万米ドル |

| 予測年2032 | 207億1,000万米ドル |

| CAGR(%) | 16.48% |

コンフィデンシャル・コンピューティング導入の戦略的背景を確立し、リーダーがガバナンス、リスク、アーキテクチャを運用の現実にどのように整合させなければならないかを明らかにします

コンフィデンシャル・コンピューティングは、ニッチな暗号の追求から、データ主権、プライバシー、規制された処理が交錯する部門全体の戦略的必須事項へと移行しました。企業がクラウド移行を加速させ、AIを大規模に展開する中、使用中のデータの機密性と完全性を維持する必要性がITおよびセキュリティリーダーに信頼の境界の再考を迫っています。このイントロダクションでは、機密コンピューティングがなぜ取締役会レベルの注目に値するのか、また、リスク管理、クラウド戦略、イノベーション・ガバナンスにおけるより広範な優先事項とどのように交差するのかについて概説します。

実践的なレンズが、採用の促進要因を明確にします。暗号技術の進歩とハードウェア支援による信頼された実行環境は、パフォーマンスやスケールを犠牲にすることなく、機密性の高いワークロードを保護する道を提供します。同時に、規制当局の期待の進化や、注目されるデータインシデントにより、脆弱な保護による風評被害や運用コストが増大しています。その結果、調達チーム、アーキテクト、セキュリティリーダーは、機密コンピューティングイニシアチブの測定可能な成功基準を定義し、クラウド、エッジ、およびオンプレミス環境全体の統合を確実にするために連携する必要があります。この連携が、この後に続く詳細な分析と、近い将来に企業が直面する戦略的選択の舞台となります。

エッジ、クラウド、高度な暗号技術、AIワークフローが新たな信頼と制御モデルを要求する、機密コンピューティングを再形成する地殻変動の追跡

機密コンピューティングの情勢は、技術的、運用的、規制的な力の収束によって再形成されつつあり、それらが一体となって、企業にとって新たなリスクとリターンの計算を生み出しています。ホモモーフィック・アプローチ、セキュア・エンクレーブ、マルチパーティ暗号技術の進歩により、防御者が利用できる技術的武器が拡大する一方で、クラウドネイティブ・オーケストレーションとエッジ・デプロイメントにより、機密処理が行われる場所が変化しています。このような変化は、セキュリティアーキテクトが静止データや転送中のデータの保護をもはや十分なものとして扱えないことを意味します。

同時に、商業的な力学も進化しています。クラウド・プロバイダーは機密コンピューティング・プリミティブを自社のプラットフォームに統合し、シリコン・ベンダーはより強力なセキュリティ機能をプロセッサーやモジュールに組み込み、ソフトウェア・ベンダーはハードウェアの分離を活用するためにサービスを再構築しています。規制開発と国境を越えたデータ転送の懸念は、ワークロードがサードパーティ環境で実行される場合でも検証可能な保護を提供するアーキテクチャの採用を企業に促しています。企業がAIイニシアチブを追求し、マルチテナント型クラウドがユビキタスになるにつれて、検証可能で監査可能、かつ相互運用可能な機密管理の重要性は高まる一方であり、今後数年間の投資の優先順位とベンダーとの関係が形成されることになります。

2025年まで実施される米国の関税がサプライチェーン、調達先の選択、セキュリティ調達戦略に与える累積的影響の評価

ハードウェア・コンポーネントと暗号化アクセラレータのコストと流れを変える政策介入は、調達戦略とサプライヤの選択に重大な影響を与える可能性があります。米国における2025年までの関税措置は、短期的なコスト検討と長期的なサプライチェーン再構築圧力の両方をもたらします。調達チームは、ベンダーの競争力や契約交渉に影響する関税によるマージンの可能性を考慮し、サプライヤーの多様化、地域調達、総所有コストを評価しなければならないです。

関税は、価格への直接的な影響だけでなく、現地化、部品の代替、在庫バッファーをめぐる戦略的な選択を加速させる可能性があります。特定のシリコン、セキュア・モジュール、サードパーティのセキュリティ・アプライアンスに依存する技術ロードマップでは、性能と保証レベルを維持するための不測の事態に備えた経路が必要になる可能性があります。そのため、セキュリティリーダーとソーシングリーダーは協力して、アーキテクチャオプションとベンダーのSLAを関税シナリオに照らしてストレステストし、サプライチェーンが適応しても機密管理に対する信頼が維持されるようにする必要があります。このように将来を見据えた態勢をとることで、業務上の混乱を減らし、機密コンピューティングイニシアチブのプログラムの勢いを守ることができます。

オファリング、テクノロジー、アプリケーション、展開モデル、組織規模を戦略的な商業上の意思決定に結びつける、実用的なセグメンテーションの洞察を提供します

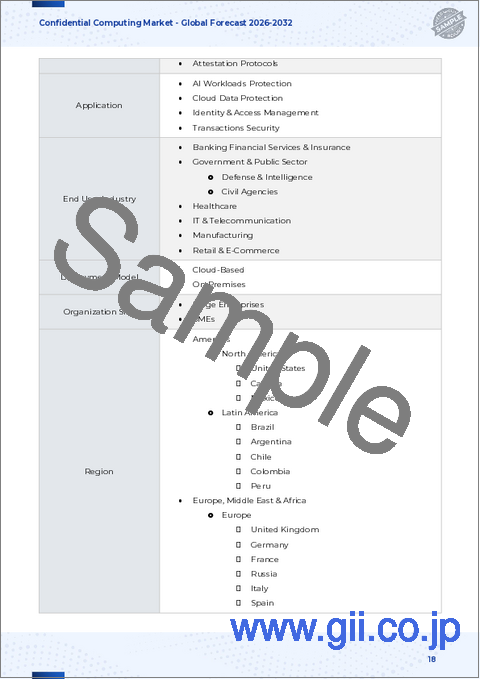

セグメンテーション分析は、市場力学を製品チーム、調達、顧客エンゲージメントにおける戦術的・戦略的選択に反映させるために不可欠です。提供物に基づくエコシステムは、ハードウェア、サービス、ソリューションにまたがっており、ハードウェア自体には拡張機能とセキュリティモジュールのコンポーネントが含まれ、サービスにはマネージドサービスとプロフェッショナルサービスが含まれ、ソリューションはセキュアエレメント、信頼された実行環境、仮想化セキュリティモジュールの構成で構成されています。これらの各層は、それぞれ異なる市場開拓アプローチ、サポートモデル、統合リスクプロファイルを意味し、ハードウェアに特化した製品ではより深いサプライチェーンの弾力性が求められ、ソリューション製品では開発者の採用とAPIの成熟度が重視されます。

テクノロジーの観点からは、ソリューションは、ホモモーフィック暗号化、マルチパーティ計算、セキュア・エンクレーブ、信頼された実行環境のアプローチなど、暗号技術と分離技術によって区別することができます。このような技術の選択により、性能のトレードオフ、開発者のスキル要件、脅威モデルが形成されます。AIワークロード保護、クラウドデータ保護、アイデンティティ&アクセス管理、トランザクションセキュリティなどのユースケースは、コンプライアンス上の制約、レイテンシへの敏感さ、アーキテクチャの嗜好に影響を与える統合の複雑さなど、明確な制約があります。銀行金融サービス・保険、政府機関、ヘルスケア、IT・通信、製造業、小売業・eコマースなど、エンドユーザー業界のニュアンスも決定的な要素です。クラウドベースとオンプレミスの導入モデルの選択は、コントロールと可視性のトレードオフを決定し、組織の規模(大企業と中小企業)は、調達サイクル、リソーシング、マネージドソリューションとインハウスソリューションに対する意欲の違いをもたらします。これらのセグメンテーションは、製品の優先順位付け、価格戦略、ターゲットとするバイヤー・ペルソナに合わせたメッセージングに役立つマトリックスを形成します。

南北アメリカ、中東・アフリカ、アジア太平洋の地域ダイナミクスを明らかにし、展開、パートナーシップ、規制戦略の指針とします

地域ごとのダイナミクスは、導入経路やベンダー戦略の形成に決定的な役割を果たします。地域ごとに、ポリシー、コンプライアンス、運用の優先順位が異なります。南北アメリカでは、顧客は積極的なAI導入や最新のクラウドアーキテクチャに対応するスケーラビリティ、クラウドネイティブな統合、パフォーマンス特性を優先することが多いです。この地域で事業を展開するベンダーは、企業の調達プロセスを満たすために柔軟な商取引条件を維持しながら、強固なSLAと機密保持の主張のための明確な証拠チェーンを示す必要があります。

欧州、中東・アフリカでは、データ保護に対する厳しい期待と、さまざまな国の規制が複雑に絡み合っており、強力なデータ主権保証とローカル制御を提供するアーキテクチャが好まれます。ここでは、既存のガバナンスフレームワークとの相互運用性と監査性が重視され、現地のインテグレーターとのパートナーシップが採用を大幅に加速させる。アジア太平洋地域は、多様な規制状況や、市場投入までのスピードやローカライズされたエンジニアリング・サポートが成功を左右するような、めまぐるしく変化する技術状況を抱えています。どの地域でも、戦略的なチャネルの決定、地域ごとのコンプライアンス・ロードマップ、地域ごとの概念実証を行うことで、販売サイクルを大幅に短縮し、本番導入の成功の可能性を高めることができます。

コンフィデンシャル・コンピューティングの主要企業と競合企業の戦略をプロファイルし、製品のポジショニング、パートナーシップのアプローチ、企業の進路を明らかにします

コンフィデンシャル・コンピューティングにおける競合のポジショニングは、製品の充実度、エコシステムとのパートナーシップ、現実の保証を実証する能力によって定義されます。主要企業は、シリコンレベルのイノベーション、プラットフォームの統合、セキュリティアーキテクトとアプリケーションチームの摩擦を減らす開発者ツールの組み合わせによって差別化を図っています。クラウドプロバイダ、システムインテグレータ、コンプライアンス監査人との戦略的パートナーシップは、信頼性を高め、統合の負担を軽減し、検証済みの導入パターンを提供することで、企業の採用を加速します。

参入企業は、代表的なワークロードでの測定可能なパフォーマンス、第三者による分離保証の検証、ID、鍵管理、オーケストレーション・システムとの統合経路の文書化など、明確な実証ポイントに重点を置くべきです。既存の企業にとって成功するかどうかは、プロフェッショナル・サービス、あらかじめ構築されたコネクター、ハイブリッド環境や規制環境に適応する柔軟な導入モデルを通じて価値を拡大できるかどうかにかかっています。競合情勢全体では、ライセンス、サブスクリプション、マネージドサービスのオプションを提供することで、企業の調達慣行と商業モデルを整合させることができるかどうかが、機密コンピューティングプログラムの長期的なパートナーとしてどの企業が選ばれるかを左右します。

業界リーダーが安全な導入を加速し、ベンダーとサプライヤーのリスクを軽減し、信頼を最適化できるよう、優先順位をつけた実用的な推奨事項を提供します

リーダーは、優先順位を付け、リスクベースのロードマップを採用し、戦術的なパイロットとスケーラブルなアーキテクチャの決定のバランスを取る必要があります。まず、ビジネスクリティカルなワークロードのうち、露出度や規制上の感度が最も高いものを特定することから始め、技術的な実現可能性と、鍵管理、認証、インシデント対応に関する運用プロセスの両方を検証する、短期間で集中的な試験運用を実施します。このような初期段階での成功は、社内の機運を高め、より広範な展開のための経験的根拠となります。

同時に、セキュリティチームと調達チームは、機能チェックリストにとどまらず、サプライチェーンの透明性、認証モデル、コンプライアンス態勢も含めたベンダー評価基準を成文化する必要があります。アーキテクト、開発者、セキュリティ運用チームが共通の言語と運用手順を共有できるように、部門横断的なトレーニングに投資します。最後に、機密コンピューティングをポイントプロダクトとしてではなく、アーキテクチャ上の機能として扱う。より広範なデータガバナンス、アイデンティティ、および観測可能性戦略に統合し、組織がAIやマルチクラウドのイニシアチブを拡大しても、保護が持続可能で監査可能であるようにします。

専門家への一次インタビュー、精選された技術分析、マルチソースの検証を組み合わせた調査手法の明確化により、確実な洞察を得る

これらの洞察を支える調査は、実務者との1次的な関わりと技術的な検証を重視した混合手法のアプローチに依拠しています。セキュリティアーキテクト、調達リード、ソリューションエンジニアとの一次インタビューでは、導入障壁、統合パターン、ベンダー選定基準に関する生の視点が提供されました。これらの会話は、さまざまな機密保持技術の成熟度と相互運用性を評価するために、アーキテクチャの参考文献、ホワイトペーパー、実装ガイドの技術分析によって補完されました。

さらに、ベンダーのブリーフィングと製品デモを利用して、主張を検証し、ロードマップの軌跡を理解しました。比較評価は、認証モデル、主な管理統合、性能オーバーヘッド、開発者の人間工学に焦点を当てた。結果は、シナリオベースのテストと複数のデータポイントにわたる三角測量によって相互検証し、堅牢性を確保しました。この方法論は、運用上の現実と技術的制約の両方を反映した実用的な推奨をサポートし、リーダーがリスク、コスト、価値実現までの時間を明確にした上で、情報に基づいた意思決定を行うことを可能にします。

機密コンピューティングの進歩の戦略的意味を要約し、データを保護しイノベーションを維持するためにリーダーが注力すべき優先事項を明確にします

使用中のデータの機密性は、今やニッチなセキュリティ強化ではなく、戦略的なイネーブラーです。より広範なデータ保護とガバナンス戦略に機密コンピューティングを積極的に取り入れることで、規制リスクを低減し、より安全なコラボレーションパターンを実現し、サードパーティ環境で機密性の高いワークロードを実行する際の信頼性を高めることができます。一方、相互運用性、認証の透明性、開発者のエクスペリエンスを優先するベンダーやソリューション・プロバイダーは、企業のパイプラインにおける強固な足場を確保すると思われます。

最後に、前進するためには、ガバナンス、アーキテクチャ、調達の各機能が協調して行動する必要があります。コンプライアンスやビジネスへの影響が明確な使用事例を優先し、集中的なパイロットを通じて技術的な前提を検証し、プログラム上のリスク管理の中に機密性管理を組み込みます。そうすることで、リーダーは重要な資産を保護し、自信を持ってデータ主導のイノベーションの次の波を起こすことができます。

よくあるご質問

目次

第1章 序文

第2章 調査手法

第3章 エグゼクティブサマリー

第4章 市場の概要

第5章 市場洞察

- クラウドサービスプロバイダーとシリコンベンダーの連携がコンフィデンシャル・コンピューティングイノベーションを推進

- 将来に渡ってセキュリティを確保するために、コンフィデンシャル・コンピューティングモジュールに量子耐性暗号化アルゴリズムを統合

- ハードウェアベースのエンクレーブ技術がデータセキュリティを強化することで、企業での導入が加速

- 規制遵守の要求により、金融サービスはコンフィデンシャル・コンピューティングをワークロードに統合する必要に迫られています

- スタートアップ企業は、統合キー管理を備えたターンキーのコンフィデンシャル・コンピューティングプラットフォームを提供することで資金を確保しています。

- 通信事業者は、5Gネットワークのスライシングとエッジワークロードを保護するためにコンフィデンシャル・コンピューティングユースケースを展開しています。

- 規制当局は、国境を越えたコンフィデンシャル・コンピューティングコンプライアンスを合理化するために標準化された認証フレームワークを定義します

- ヘルスケア提供者は、マルチクラウド臨床試験で患者データを保護するためにコンフィデンシャル・コンピューティングを活用しています

- 通信事業者は、5Gネットワーク機能のセキュリティを確保するために、ハードウェアベースの信頼できる実行環境を導入しています。

- 自動車メーカーは、ファームウェアのアップデートとコネクテッドカーのテレメトリを保護するために機密コンテナを採用しています。

第6章 米国の関税の累積的な影響, 2025

第7章 AIの累積的影響, 2025

第8章 コンフィデンシャル・コンピューティング市場:提供別

- ハードウェア

- 拡張機能

- セキュリティモジュール

- サービス

- マネージドサービス

- プロフェッショナルサービス

- ソリューション

- セキュアエレメント

- 信頼できる実行環境

- 仮想化セキュリティモジュール

第9章 コンフィデンシャル・コンピューティング市場:技術別

- 準同型暗号

- マルチパーティコンピューティング

- セキュアエンクレーブ

- 信頼できる実行環境

第10章 コンフィデンシャル・コンピューティング市場:用途別

- AIワークロード保護

- クラウドデータ保護

- アイデンティティとアクセス管理

- 取引のセキュリティ

第11章 コンフィデンシャル・コンピューティング市場エンドユーザー業界別

- 銀行金融サービスと保険

- 政府

- ヘルスケア

- IT・通信

- 製造業

- 小売・Eコマース

第12章 コンフィデンシャル・コンピューティング市場展開モデル別

- クラウドベース

- オンプレミス

第13章 コンフィデンシャル・コンピューティング市場:組織規模別

- 大企業

- 中小企業

第14章 コンフィデンシャル・コンピューティング市場:地域別

- 南北アメリカ

- 北米

- ラテンアメリカ

- 欧州・中東・アフリカ

- 欧州

- 中東

- アフリカ

- アジア太平洋地域

第15章 コンフィデンシャル・コンピューティング市場:グループ別

- ASEAN

- GCC

- EU

- BRICS

- G7

- NATO

第16章 コンフィデンシャル・コンピューティング市場:国別

- 米国

- カナダ

- メキシコ

- ブラジル

- 英国

- ドイツ

- フランス

- ロシア

- イタリア

- スペイン

- 中国

- インド

- 日本

- オーストラリア

- 韓国

第17章 競合情勢

- 市場シェア分析, 2024

- FPNVポジショニングマトリックス, 2024

- 競合分析

- Amazon Web Services, Inc.

- Anjuna Security, Inc.

- Applied Blockchain Ltd.

- Capgemini SE

- Cisco Systems, Inc.

- Cysec SA

- Edgeless Systems GmbH

- Fortanix Inc.

- Google LLC by Alphabet Inc.

- HUB Security Ltd.

- Intel Corporation

- International Business Machines Corporation

- Microsoft Corporation

- OPAQUE Systems Inc.

- Oracle Corporation

- OVH SAS

- phoenixNAP LLC

- Profian

- Secretarium Ltd.

- Swisscom AG

- Telefonica Innovacion Digital SL

- Thales Group

- Venturelab Ltd.

- Vmware, Inc.

- Wipro Limited